Cómo un hacker infiltró los puertos más grandes de Europa para los narcos

Los puertos comerciales en Europa son los puntos de entrada de cantidades de cocaína nunca antes vistas. El trabajo de un hacker neerlandés, contratado por narcos para penetrar en los sistemas informáticos de los puertos, revela cómo este tipo de tráfico es hoy más fácil que nunca

Por Paul May (investigace.cz) y Pavla Holcova (investigace.cz / OCCRP)

9 de noviembre de 2023

E

l 14 de febrero del 2020, la policía de Costa Rica recibió un inesperado regalo de San Valentín: en un contenedor con plantas decorativas encontraron 3,8 toneladas de cocaína.

Las autoridades no dieron muchos detalles sobre quién estaba detrás del alijo, que fue detectado en el puerto de Limón, en el mar Caribe.

Pero poco tiempo después, la policía de los Países Bajos hizo otro hallazgo: al penetrar en la plataforma de chat cifrado SkyECC descubrieron que un ciudadano neerlandés de 41 años había desempeñado un papel clave en esa operación desde su computador en la ciudad portuaria de Róterdam.

En el papel, Davy de Valk había luchado por mantener un trabajo estable. A pesar de que afirmaba haber estudiado informática, fiscales holandeses encontraron que vivía de las ayudas sociales, indica la acusación en su contra.

No obstante, las conversaciones cifradas mostraron como De Valk hacía de forma regular -y bien pagada- trabajos como hacker de “sombrero negro”, término empleado para aquellos que hackean con fines criminales. Su especialidad era penetrar los sistemas informáticos de los mayores puertos europeos y vender la inteligencia obtenida a los narcotraficantes.

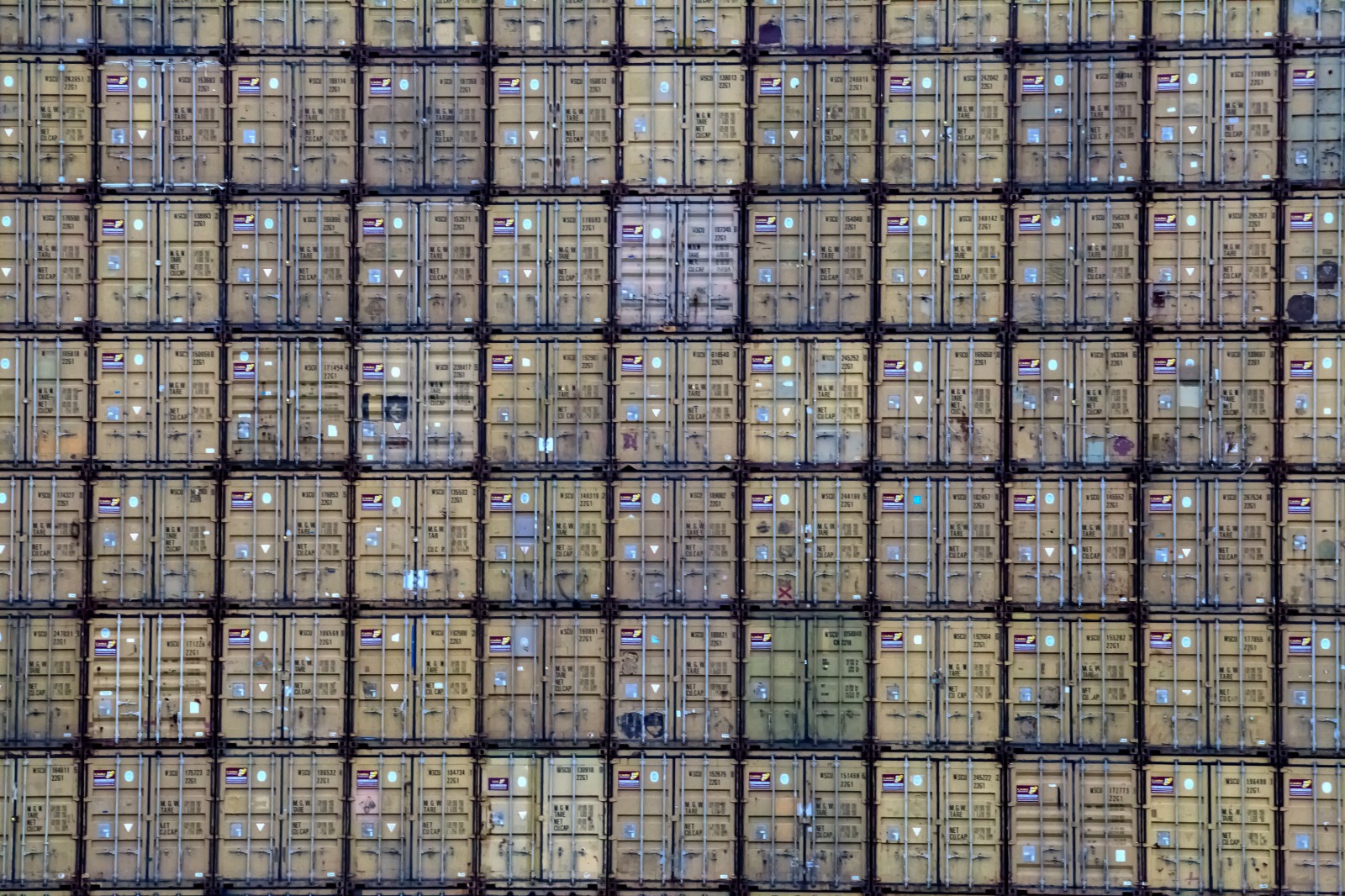

Almacenamiento de contenedores en el puerto de Róterdam. Fotografía: August Brill

Para mover su mercancía, las organizaciones criminales han tenido tradicionalmente que corromper una larga cadena de personal portuario, desde los operarios de las grúas hasta los inspectores de aduanas. Pero la creciente digitalización y automatización de la logística del transporte marítimo ofrece nuevas oportunidades de infiltración. Con la información que hackers como De Valk pueden ofrecer, los expertos señalan que los narcos necesitan apenas a un empleado corrupto y al conductor de un camión.

A partir de documentos judiciales, informes policiales, así como análisis de ciberseguridad del hackeo cometido por De Valk, OCCRP y su centro miembro checo investigace.cz juntaron las piezas sobre cómo este individuo y sus colaboradores penetraron los sistemas informáticos de dos de los principales puertos europeos. Emplearon métodos que, en algunos casos, eran de novatos.

Un tribunal neerlandés consideró que De Valk logró monitorear cómo los contenedores eran escaneados en el puerto de Róterdam, lo que le permitió asesorar a sus clientes sobre dónde esconder la droga para evitar que fuera detectada.

También logró penetrar el sistema informático del puerto de Amberes con un malware que cargó en una USB y que fue conectada a la red por una empleada corrupta de las oficinas. Así, obtuvo acceso a unos datos que permitieron a sus clientes recoger la droga sin llamar la atención, reveló el tribunal.

De Valk cobró cientos de miles de euros por sus servicios, tal y como consta en los chats interceptados, pese a que sus métodos de pirateo eran relativamente rudimentarios.

“Es un tipo de trabajo de bajo nivel”, dijo a OCCRP Ken Munro, quien dirige una consultora de seguridad en el Reino Unido, tras revisar los detalles del ciberataque de De Valk en el puerto de Amberes.

“Es un ataque ‘ruidoso’ que debería haber activado numerosas alertas, si hubieran instalado los sistemas del puerto de Amberes para detectar este tipo de acciones”, añadió.

Un análisis del hackeo de De Valk, que OCCRP está revelando en detalle por primera vez en el marco del proyecto NarcoFiles, resalta cómo las vulnerabilidades en estos puertos los han convertido en coladores para que la cocaína inunde Europa en cantidades nunca antes vistas.

En su defensa, De Valk argumentó que estaba realizando una investigación encubierta para desarrollar un videojuego sobre el tráfico de drogas, y que sólo vendió a sus clientes criminales información incorrecta. El tribunal desestimó esa explicación por considerarla “completamente inverosímil” y lo condenó en 2022 a 10 años de prisión por varios delitos, entre ellos, piratería informática ilegal así como por complicidad con el tráfico de cocaína.

OCCRP envió numerosos correos electrónicos y realizó numerosas llamadas telefónicas a los abogados de De Valk pidiéndoles un comentario, incluyendo si iban a apelar la sentencia. No contestaron y no está claro si está cumpliendo su condena.

‘Líneas’ De Valk

En las semanas que antecedieron a la incautación en Costa Rica, De Valk ofreció sus servicios y tarifas a clientes en la plataforma cifrada de chat SkyECC.

Al monitorear el historial de escaneos de las compañías que regularmente enviaban contenedores a Róterdam, De Valk logró recomendar qué líneas de transporte marítimo eran sometidas a menos registros. Y por ende, cuáles eran los mejores objetivos para esconder la cocaína, aparentemente sin que las navieras supieran.

Si el contenedor llegaba a Róterdam, De Valk ayudaba a sus clientes a retirar el cargamento cancelando el servicio original de recogida. Luego, falsificaba las guías de transporte, lo cual permitía que sus clientes recogieran ellos mismos el contenedor, lo sacaran del puerto y, con toda la tranquilidad del mundo, descargaran la droga. El precio total por este servicio era de 500 mil euros.

“Tienes una compañía que no va a pasar por el escáner y tu transportista puede sacarlo sin problemas”, escribió De Valk en uno de los mensajes de SkyECC que se mencionan en su condena judicial.

De Valk se refería a las navieras que consideraba seguras y que recomendaba a sus clientes como ‘mis líneas’.

Para el cargamento interceptado en Costa Rica, De Valk recomendó un contenedor empleado por Vinkaplant, una reconocida compañía neerlandesa de importación y exportación de plantas tropicales, que se desplaza con frecuencia a viveros en Costa Rica y otros países de Centroamérica.

“Dentro hay plantas. Es fácil cargar. No está lleno”, escribió De Valk a su cliente, que no fue identificado por el tribunal.

Esta forma de aprovecharse de una compañía legal suele producirse sin que tenga conocimiento. Vinkaplant no fue acusada.

En esta ocasión, sin embargo, la “línea” de De Valk falló. En un registro de rutina, la policía de Costa Rica detectó una discrepancia sospechosa: el peso del contenedor no coincidía con el peso declarado. Una inspección encontró que, además de 20 torres de plantas ornamentales, el contenedor tenía maletines que contenían 5 mil 048 paquetes negros, la mayoría con cocaína pura.

Fraude con código PIN

Para la labor de De Valk era fundamental acceder a los códigos PIN de los contenedores.

Estos son números únicos de referencia, asignados a cada contenedor por la naviera cuando ya se pagó el flete. Para recuperar el contenedor en el muelle, los transportistas tienen que mostrar el código correcto, además de otra documentación.

OOCL Hong Kong - Yangtzehaven - Puerto de Róterdam. Fotografía: Frans Berkelaa

En 2018, las autoridades del puerto de Róterdam detectaron un aumento en los informes sobre contenedores robados, desaparecidos, entregados en direcciones equivocadas o que aparecieron en lugares inesperados. Las autoridades se dieron cuenta de que redes criminales habían descubierto un nuevo modus operandi para el narcotráfico, que Europol bautizó “fraude del código PIN”.

Los traficantes han descubierto que accediendo ilegalmente a los códigos PIN de los contenedores –con la ayuda de empleados portuarios corruptos o mediante el hacking– podían recuperar el contenedor haciéndose pasar por la compañía de transporte encargada de retirarlo. Estos datos, así como el número de contenedor, también les permite seguir el estado del cargamento en el puerto, incluyendo el momento en que está listo para ser recogido.

Sin estos códigos, los traficantes tendrían que recurrir a métodos más arriesgados, como enviar a un equipo para forzar los contenedores dentro del puerto y huir con la mercancía ilegal. Ha habido también casos de contenedores conocidos como ‘caballos de Troya’, en los que equipos de extracción se cuelan en el puerto dentro de un contenedor y esperan, a veces durante días, hasta que llega su cargamento de droga y tienen la oportunidad de recuperarlo.

Las facilidades que proporciona el fraude con códigos PIN explica el elevado precio de los datos: las conversaciones cifradas muestra que los criminales han pagado de 20 mil a 300 mil euros por esos códigos, según un informe interno de Europol.

La gran cantidad de personal portuario y de transporte con acceso a esos números de serie –algunas navieras emplean hasta 10 mil personas– ofrece muchos blancos a los traficantes.

“Es fácil encontrar a alguien que tenga acceso a este código, pagarle y conseguirlo”, indicó el jefe de distrito de la policía portuaria de Róterdam, Jan Janse. “Si no aceptas la primera vez, lo intentarán en una segunda ocasión cuando estés haciendo la compra y quizás intenten ofrecerte dinero en una tercera ocasión. Hay [también] casos en los que, desde luego, le han dicho a la gente ‘sabemos a qué escuela van tus hijos’”.

Este tipo de corrupción es el principal método empleado por los criminales para acceder a información interna, entre ellas, los códigos PIN, añadió Janse.

Los chats de De Valk dejan claro que él y sus colaboradores tenían acceso a información interna sobre el movimiento de contenedores en el puerto de Róterdam.

El tribunal neerlandés halló que De Valk, como parte de su esfuerzo para organizar el envío del contenedor interceptado en Costa Rica, había falsificado una guía de transporte, la había compartido con sus colaboradores y había cancelado al transportista legítimo. En un chat, citado en su veredicto, envió a sus clientes la imagen de una guía de transporte y escribió “Bajo referencia está el código PIN".

Además de esa redada en Costa Rica, De Valk fue condenado por ayudar a organizar otro envío de más de 200 kilogramos de cocaína, que la policía encontró en Róterdam en 2020 escondido en un contenedor de vino.

Los investigadores descubrieron chats cifrados de SkyECC que mostraban que De Valk preparó una guía de transporte y correos electrónicos falsos para facilitar la recogida, utilizando datos clave sobre el contenedor proporcionados por un miembro no identificado de un chat grupal.

Su acusación ofrece detalles adicionales: De Valk y otros miembros del chat habrían accedido al software de gestión de contenedores del puerto y, con la ayuda de "posibles contactos portuarios corruptos", tenían "una visión directa de la entrada del contenedor, los números de registro correspondientes y los tiempos de carga y descarga".

Se desconocen los detalles precisos de cómo lograron acceder a esta información en el puerto de Róterdam. Pero las andanzas de De Valk en Amberes ofrecen una pista.

Puerto de Amberes. Fotografía: Eyesplash / Creative Commons

Hackeo con una USB

Días después de que el envío de vino fuera interceptado en Róterdam, De Valk se enfocó en un nuevo objetivo con la ayuda de un holandés llamado Bob Zwaneveld, según sus condenas judiciales.

Zwaneveld, de 57 años, no encaja con la imagen típica de un capo criminal. Antes de su captura en 2021, aseguró que había pasado siete años viviendo en una caravana en un parque recreativo. Oficialmente, estaba desempleado aparte de algún trabajo ocasional en la construcción. Extraoficialmente, estuvo involucrado activamente en el tráfico de cocaína y armas, lo que le valió una sentencia de 12 años de prisión en 2022.

OCCRP intentó en múltiples ocasiones ponerse en contacto con Zwaneveld a través de sus representantes legales solicitándoles comentarios sobre la condena y sobre si sería apelada, pero no recibió respuesta. No está claro si está cumpliendo su condena.

Los chats muestran que Zwaneveld desempeñó un papel como coordinador en varios negocios de drogas en 2020, entre ellos, la venta a un amigo del Reino Unido de 100 “colos”, término que él y otros utilizaban para referirse a kilos de cocaína colombiana. También mantenía negociaciones periódicas a través de plataformas de chat cifradas sobre la compra, venta o entrega de armas de fuego, granadas de mano y municiones.

Juntos, Zwaneveld y de Valk planearon infiltrarse en la terminal de Amberes, que gestiona el segundo mayor volumen de contenedores marítimos de Europa después de Róterdam. Para hacerlo, necesitaban la ayuda de alguien de adentro, en este caso, una empleada de las oficinas del puerto.

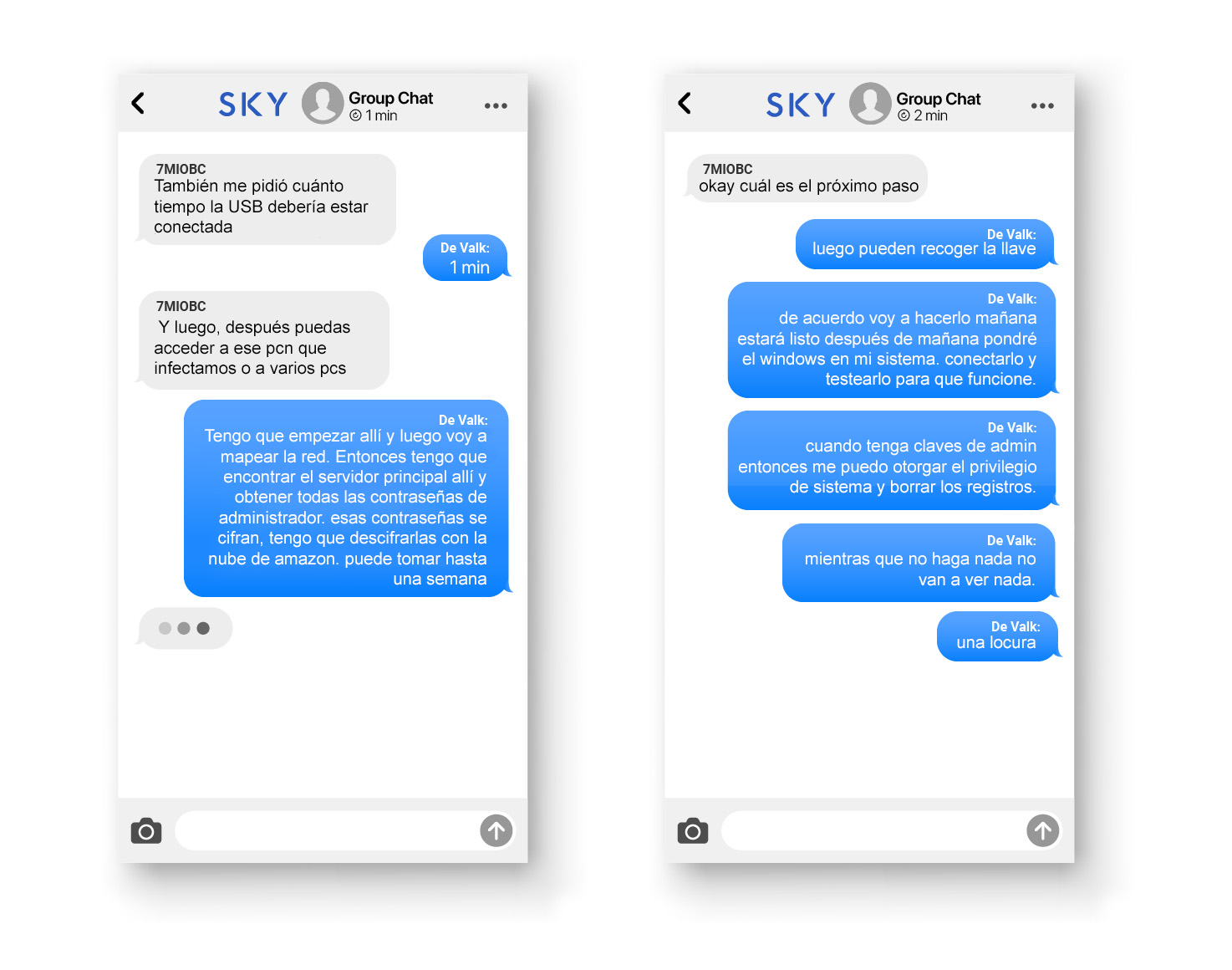

La empleada indicó a la policía belga que alguien se le acercó y le ofreció 10 mil euros por insertar una memoria USB en un computador en su lugar de trabajo. Después de aceptar, le dieron un teléfono SKY ––un dispositivo seguro con la aplicación de mensajería cifrada–– para comunicarse con un usuario de la cuenta SkyECC identificado en el tribunal sólo como 7MIOBC, quien compartió sus consultas en un chat grupal con De Valk y Zwaneveld.

La empleada portuaria fue condenada en un tribunal belga en marzo, según informaron medios locales. Las notas de prensa no dieron detalles sobre la condena ni dijeron si sería apelada. La empleada no respondió a las solicitudes de entrevista de los periodistas.

Una vez que De Valk terminó de preparar la memoria USB, esta pasó por varias manos, incluidas las de Zwaneveld, antes de llegar a la empleada del puerto.

“Simplemente activa el programa en la memoria USB. Haz doble clic y espera 15 segundos, luego podrás sacarlo nuevamente”, le indicó De Valk.

Poco después, la operación estaba en marcha.

"Sí, lo tengo", escribió en el chat grupal, enviando una captura de pantalla en la que revelaba su acceso al computador de la empleada, con la palabra "usuario", seguida de una foto de carpetas y unidades de disco. El usuario 7MIOBC respondió con una foto de la USB conectada al computador de la oficina del terminal de Amberes.

Después de que la empleada del puerto abriera el archivo en la USB e instalara el malware, De Valk ejecutó una serie de "actividades maliciosas" en el sistema, según un informe forense sobre el hackeo realizado por la empresa holandesa de ciberseguridad Northwave, que aparece citado en su condena.

De Valk abrió Solvo, el programa de gestión de contenedores de Amberes, el 21 de septiembre. Los registros de actividad muestran que a las 4 de la madrugada abrió un manual de usuario del programa, probablemente "para investigar qué datos podían obtener a través de Solvo ( por ejemplo, cómo buscar ubicaciones de contenedores)”, escribió Northwave en su informe.

El programa habría permitido a De Valk ver una amplia gama de información relacionada con la dotación de personal y la gestión y ubicación de los contenedores de envío. Incluso, le permitiría generar él mismo números PIN, según la empresa de ciberseguridad.

Los chats muestran que De Valk también intentó clonar las tarjetas de identificación del personal del puerto. Unos días después, envió una fotografía al chat grupal de SkyECC mostrando una pantalla de un computador con el texto “badge” y “alfa pass”, que se refiere a las tarjetas plásticas que utilizan los empleados del puerto para acceder a diferentes áreas de las instalaciones.

"Creo que pronto podremos crear una tarjeta nosotros mismos", escribió.

No se sabe si De Valk finalmente logró fabricar dichas identificaciones. El tribunal tampoco observó ninguna evidencia de que De Valk estuviera involucrado en intentos de tráfico después del hackeo de septiembre de 2020. Sin embargo, hay pruebas de que estuvo activo en el sistema informático de la terminal de Amberes hasta al menos el 24 de abril de 2021, según la investigación de Northwave. (De Valk no respondió a las solicitudes de comentarios sobre las alegaciones).

Los registros que Northwave pudo recuperar sugieren que De Valk accedió al software de contenedores Solvo varias veces entre el 19 de octubre y el 24 de abril de 2021, visitando páginas que monitoreaban contenedores, vehículos, pases del personal y nombres de los conductores de transporte.

Si bien se desconoce la actividad de De Valk después de este período, la fiscalía señaló que un análisis de su computador portátil muestra que siguió conversando “con varias personas sobre modos de transporte y cargas en cubierta” hasta agosto de 2021.

“El puerto negro”

Se desconoce el alcance total de lo que logró De Valk antes de su captura en septiembre de 2021. Pero la policía cree que formaba parte de un fenómeno más extendido de fraude con códigos PIN que ha permitido el tráfico de al menos 200 toneladas de cocaína a través de Róterdam y Amberes desde 2018.

Kurt Boudry, un alto oficial de la policía federal de Bélgica, dijo que cuando comenzaron a investigar los chats de SkyECC interceptados, esperaban desmantelar lo que llamaban el “puerto negro”. Es decir, la red de empleados portuarios corruptos, conductores de transporte y otras personas que han hecho posible el narcotráfico.

Pero "no sabíamos que iba a ser tan amplio", admitió Boudry a OCCRP.

Según un informe de Europol de 2023, es probable que no se denuncien todos los fraudes relacionados con códigos PIN, y es posible que también esté ocurriendo en otros puertos europeos.

En algunos casos, después de descargar la mercancía ilegal fuera del puerto, los conductores que trabajan con los narcotraficantes continúan y entregan el contenedor a su importador legítimo. Lo que significa que algunos casos nunca son detectados o reportados, indica el informe.

Janse, jefe de policía del distrito del puerto de Róterdam, insistió que la mayor batalla contra los traficantes es su capacidad para corromper los puertos utilizando dinero e intimidación.

Las autoridades portuarias y las navieras están experimentando formas de reforzar la seguridad, incluso ofreciendo capacitación a los empleados y limitando el número de personas que tienen acceso a datos que pueden ser usados por los traficantes, añadió.

"No estoy diciendo que vayamos a ganar esta guerra, pero sí que podemos hacerla más controlable", dijo Janse.

Cronología de un hackeo

La empresa holandesa de ciberseguridad Northwave analizó el ataque de De Valk al sistema informático del puerto de Amberes e investigace.cz obtuvo ese informe. Esta es la línea de tiempo de algunos de los ciberataques de De Valk en el sistema, según la investigación de Northwave.

18 de septiembre,15:20:41: Un empleado del puerto inserta la memoria USB preparada por De Valk en un computador y ejecuta un archivo malware que le da acceso remoto a la cuenta. Ese mismo día, De Valk envía un mensaje: "Hola, acabo de pasar por el sistema de detección de intrusos. Ha sido una lata. ¿Cuánto tiempo va a estar ÉL/ELLA en línea? Definitivamente necesito otras 2 horas".

19 de septiembre, 12:51:09: De Valk lanza una herramienta de interfaz gráfica llamada "Advanced IP scanner" para trazar un mapa de la red del computador objetivo y buscar vulnerabilidades.

20 de septiembre 19:35:40: De Valk ejecuta una herramienta de mapeo más robusta, llamada nmap, que suelen utilizar los hackers para encontrar vulnerabilidades y planear futuros ataques. También intenta, y fracasa varias veces, ampliar los derechos y el acceso de la cuenta dentro de la red, una táctica conocida como escalada de privilegios. Después de medianoche, lanza una herramienta llamada CVE-2016-7255.exe destinada a asegurar los privilegios a nivel de SYSTEM, es decir, el nivel más alto de derechos disponibles para un usuario en la red de Windows.

21 de septiembre 03:52:27: De Valk abre Solvo, el sistema de gestión de contenedores del puerto y empieza a leer un manual de uso. Treinta minutos después, abre un navegador para acceder al operador de Recursos Humanos y ver qué miembros del personal están ausentes.

23 de septiembre 20:15:33: De Valk lanza otra herramienta de evaluación de vulnerabilidades, lo que indica que sus tácticas anteriores habían fracasado.

26 de septiembre 22:16:50: De Valk utiliza una herramienta llamada impacket, que permite encontrar puertas traseras, es decir, formas de acceder a un sistema eludiendo los mecanismos de seguridad normales. En menos de una hora, explota una puerta trasera del sistema y establece una conexión que le permite crear “un túnel” de un dispositivo a otro en la red.

27 de septiembre 21:48:13: De Valk escribe que ha conseguido el "dc admin hash", una cadena cifrada que puede utilizarse para revelar la contraseña de una cuenta administrativa o "controlador de dominio" (dc). Acceder a esa cuenta proporcionaría "control total", escribe De Valk en un mensaje.

19 de octubre 17:49:32: De Valk accede al software Solvo para ver páginas que controlan los vehículos portacontenedores, los pases del personal y los nombres de los conductores. También coloca archivos en el sistema que contienen listas para un ataque de "fuerza bruta", un método que utiliza diccionarios y otras listas de palabras, como "male_names.txt", para adivinar el mayor número posible de contraseñas.

19 de enero de 2021 18:04:26: De Valk coloca 961 archivos sospechosos en el sistema durante las siguientes 14 horas, algunos de los cuales podrían realizar tareas como ejecutar scripts y aplicaciones.

30 de marzo de 2021 05:05:24: De Valk modifica un manual de usuario de Solvo, pero los cambios que hizo no pudieron recuperarse.

24 de abril de 2021: Tras instalar varios archivos sospechosos, esta es la última fecha en la que se sabe con seguridad que De Valk estuvo activo en el sistema informático del puerto, según los registros disponibles. Pero un análisis de su computador portátil muestra que seguía discutiendo por chat sobre modos de transporte y cargas en cubierta hasta el 31 de agosto, indican los fiscales.

Interferencia de Radios UCR y Brecht Castel (Knack) han colaborado en esta investigación.

Este artículo es parte de NarcoFiles: el nuevo orden criminal, una investigación periodística transnacional sobre el crimen organizado global, sus innovaciones, sus innumerables tentáculos y quienes los combaten. El proyecto, liderado por el Organized Crime and Corruption Reporting Project (OCCRP) con el apoyo del Centro Latinoamericano de Investigación Periodística (CLIP), se inició con una filtración de correos electrónicos de la Fiscalía General de La Nación de Colombia que fue compartida con Quinto Elemento Lab y más de 40 medios de comunicación en todo el mundo.

Súmate a la comunidad de Quinto Elemento Lab

Suscríbete a nuestro newsletter

El Quinto Elemento, Laboratorio de Investigación e Innovación Periodística A.C. es una organización sin fines de lucro.

Dirección postal

Medellín 33

Colonia Roma Norte

CDMX, C.P. 06700